IP Access Rules

最終更新日:2025-04-24 11:32:31

通信ネットワークでは、IPアドレスは一意であり、リクエストプロセス全体を通して一定です。クライアントがCDNエッジサーバーにリクエストを開始すると、CDNエッジサーバーはクライアントのIPアドレスを取得できます。したがって、IPアドレスはアクセス制御に利用できます。クライアントからのリクエストを受け取ると、CDNノードはクライアントのIPアドレスを確認し、特定のルールに準拠するユーザーリクエストを許可または拒否します。

IPアクセスルールは以下のシナリオに適しています:

- 例えばホットリンクや特定の攻撃など、特定のIPアドレスから異常なアクセス動作が検出された場合、これらのIPアドレスをブラックリストに追加できます。その結果、これらのIPアドレスからのCDNノードへのアクセス試行は直接拒否されます。

- 例えば社内の従業員のみにアクセスを許可し、社外の個人へのアクセスを拒否するなど、IPアドレスに基づいて高速化コンテンツへのアクセスを制限する場合、会社の固定出口IPアドレスをホワイトリストに追加できます。その結果、ホワイトリストにないIPアドレスからのアクセス試行は直接拒否されます。

- 例えばニューヨーク地域のユーザーのみ閲覧やダウンロードを許可し、他の地域のユーザーのアクセスを拒否する場など、地理的地域に基づいてコンテンツへのアクセスを制限する場合、地域アクセス権限機能を使用できます。

IPブラックリストとホワイトリストの設定方法

- CDNetworksコンソールにログインし、適切な製品を選択します。

- Configurationに移動し、設定したいドメインを探してEdit Configuration

をクリックします。

をクリックします。 - 左サイドバーでHotlink Protection - IP Blacklist/Whitelist Anti-Hotlinkingに移動し、Addをクリックします。

- 必要に応じて以下のように設定します。

Effective Range

この設定では、ルールを適用するリクエストの範囲を定義します。以下のオプションから選択できます:

| 設定 | 説明 |

|---|---|

| All Requests | アクセス制御ルールはすべての種類のリクエストに適用されます。 |

| Only Homepage | http://domain/ や https://domain/ のようなドメインのルートディレクトリにのみ適用されます。 |

| Specified File Type | 特定のファイルタイプにのみ適用されます。左側にある事前定義されたファイルタイプから選択するか、カスタムファイルタイプを定義できます。複数のカスタムファイルタイプは、セミコロン ; で区切ります。(例: jpg;png)。 |

| Specified URI | 特定のURIのコンテンツに対するリクエストにのみ適用されます。2つのURIマッチングオプションがあります:Exact matching: パラメータを含む完全なURI。(例: path/index.html?abc=123)。Ignore the parameter matching: クエリーパラメータを含まないURI。(例: path/index.html)。 |

| Specified Directory | 特定のディレクトリ下のリクエストに適用されます。例えば、/file/abc/はhttp://domain/file/abc/* の下のすべてのコンテンツに適用されます。注: ディレクトリは / で始まり、 / で終わる必要があり、文字、数字、特定の特殊文字(アンダースコア、ハイフン、パーセント記号、ドット)のみを含めることができます。複数のディレクトリは改行で区切る必要があります。 |

| URL Pattern | 正規表現を使用して、ルールが適用されるリクエストの範囲を制御します。例えば、パターン *.jpg$ は、.jpg で終わるすべてのURLにアクセス制御が適用されます。 |

Advanced Range Settings

上記のように、Advanced Range Settingsを使用してルールの適用範囲をさらに詳細に設定することができます。これにより、基本的な適用範囲と交差して、特定のリクエストまたはレスポンスを正確にターゲットにするための制御が可能になります。1つ以上のパラメータを選択して、基本的な適用範囲とAND関係を形成し、特定のリクエストやレスポンスをターゲットにします。

了解しました。それでは、提供いただいた内容を日本語に翻訳し、CDN業界の専門用語を用いて正確かつ分かりやすく表現します。また、元のMarkdownテキスト形式も保持します。

| パラメータ | 説明 |

|---|---|

| Region or Exception Region | CDNetworksが提供する国/地域リストから直接検索選択をサポートします。 中国本土の場合、特定の省や東中国、南西中国などの地域を選択できます。 |

| Exception File Types | 特定のファイルタイプを除外します。複数のタイプは ; で区切ります。 |

| Exceptional Custom File Types | 必要に応じてカスタムファイルタイプを除外します。複数のタイプは ; で区切ります。 |

| Exception Directory | 特定のディレクトリパスを除外します。パスは / で始まり / で終わる必要があります。複数のディレクトリは ; で区切ります。 |

| Exception URL (Regex) | 正規表現を使用してURLを除外します。例:.*\.jpg$。 |

| Request Method | HTTPリクエストメソッドと一致させます。複数のメソッドは ; で区切ります。例:GET;POST。 |

| Exception Request Method | 特定のHTTPリクエストメソッドを除外します。 |

Rule Type

IPブラックリスト または ホワイトリストを設定できます:

| タイプ | 説明 |

|---|---|

| Blacklist | 特定のIPまたはIPレンジからのアクセスを拒否するためにIPブラックリストを設定します。次の4つのオプションがあります:Custom: 指定されたIPアドレスとレンジを追加してIPブラックリストを定義します。これらのIPからのアクセスを拒否します。All IPs: すべてのIPアドレスからのアクセスを拒否します。All IPv4: IPv4アドレスからのアクセスのみを拒否します。All IPv6: IPv6アドレスからのアクセスのみを拒否します。Set Exception IP Addresses/IP Segmentsを設定することで、ブロックされた範囲内の特定の IP からのアクセスを許可する例外を追加できます。複数の例外を同時に追加できますが、; で区切る必要があります。 |

| Whitelist | 特定のIPまたはIPレンジからのアクセスのみを許可するためにIPホワイトリストを設定します。複数のIPまたはレンジを同時に追加できますが、; で区切る必要があります。 |

システムは1つのホワイトリストルールのみをサポートしています。複数のIPまたはIPレンジが必要な場合は、これらすべてをこの単一のホワイトリストに含める必要があります。

Action

クライアントのIPが設定されたルールを満たしておらず、そのリクエストがCDNによって拒否された場合、直接エラーコードを返すか、別のURLにリダイレクトするかを選択します:

- Deny Access: CDNはリクエストを403エラーで拒否します。

- Redirect URL: CDNはリクエストを別のURLにリダイレクトします。

Priority

複数のアクセス制御ルールが設定されている場合、CDN は数値に基づいて優先順位を決定し、数値が大きいルールを最初に実行します。

設定を完了したら、OKをクリックし、次にNextを選択して設定を送信してください。本番環境への潜在的な影響を最小限に抑えるために、ステージング環境でのPre-deployテストを強くお勧めします。この重要なステップにより、設定が正確であることが本番環境に移行する前に保証されます。設定の正確性が確認されたら、Deploy Nowをクリックして本番環境に実装します。設定は通常、3-5分以内に有効になります。Pre-deployテストに関する包括的なガイダンスと、設定の有効性を確認するには、チュートリアルDeploy the Configurations to Staging Environment for Validationを参照してください。

Best Practice

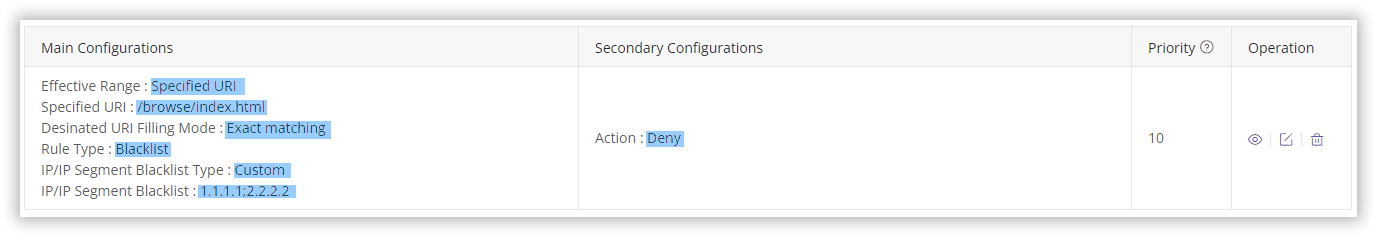

例1: IPブラックリストの設定

http://cdnetworks/browse/index.htmlへの1.1.1.1と2.2.2.2からのアクセスを禁止します。

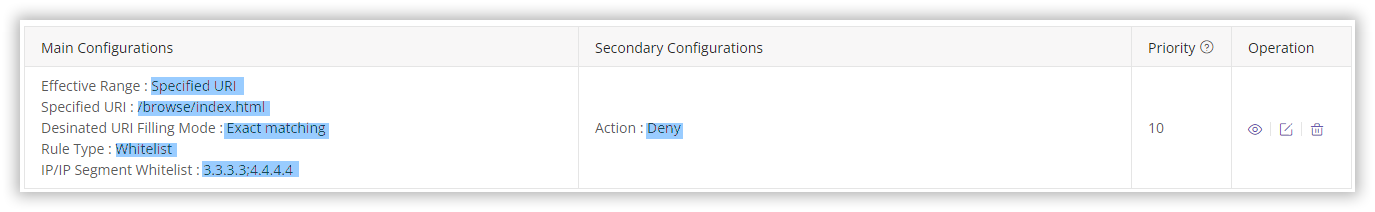

例2: IPホワイトリストの設定

http://cdnetworks/browse/index.htmlへの1.1.1.1または2.2.2.2からのアクセスのみを許可します。

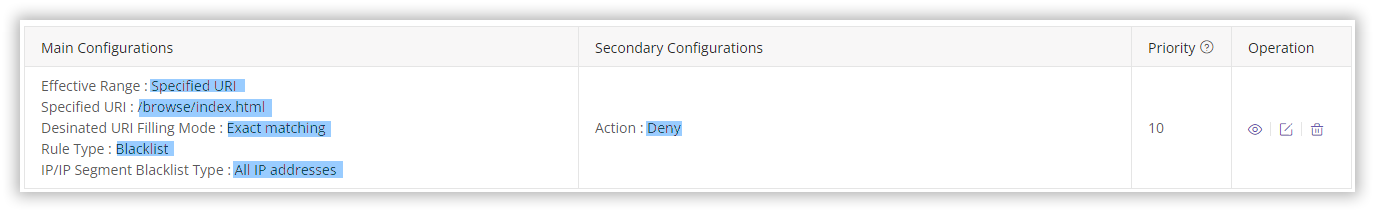

例3: 恒久的なURL禁止

http://cdnetworks/browse/index.htmlへのすべてのユーザーのアクセスをブロックします。設定が手動で削除されるまでブロックは継続します。

注意事項

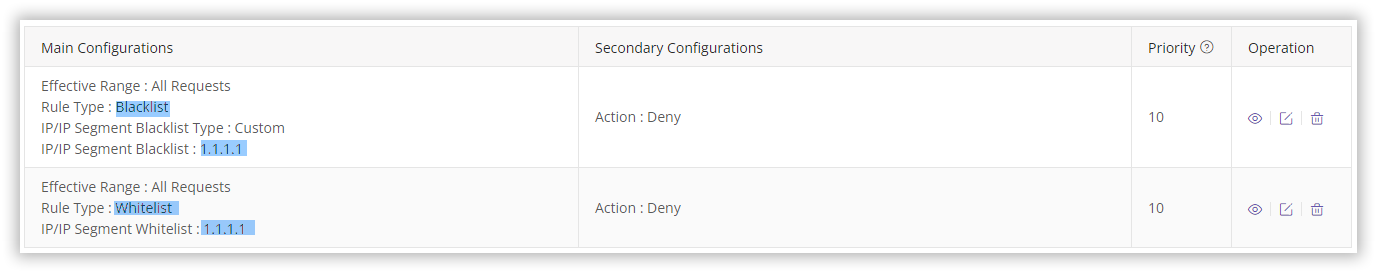

IPブラックリストとホワイトリストを同時に設定しないでください。これはCDNへのアクセスが拒否され、ビジネスに影響を与える可能性があるためです。例えば、以下のようにIPブラックリストとホワイトリストの両方を設定すると、CDNによってすべてのアクセスが拒否されることになります。

なぜすべてのリクエストが拒否されるのか?

- リクエストがIP

1.1.1.1から来た場合、それはIPブラックリストのルールに一致し、CDNによって拒否されます。 - ブラックリストによって拒否されない他のIPからのリクエストも、ホワイトリストルール(

1.1.1.1からのアクセスのみを許可)を満たさないため、同様に拒否されます。

ブラックリストとホワイトリストの両方を設定する必要がある場合は、適切な設定を確実に行うために、弊社のテクニカル サポートにご連絡ください。