CA Certificate

最終更新日:2024-03-06 17:04:53

CA 証明書の追加

CDNノードは、mTLS相互認証により、クライアントとの安全な通信をサポートします。 2 つの主な設定操作があります。

- クライアントからサーバーへの認証を有効にする(一方向認証):サーバー証明書(公開鍵+秘密鍵)をアップロードし、ドメイン名を関連付けます。

- サーバーからクライアントの認証を有効にする(相互認証):クライアントのルート証明書をアップロードし、クライアントからサーバーへの認証の構成を有効にします。

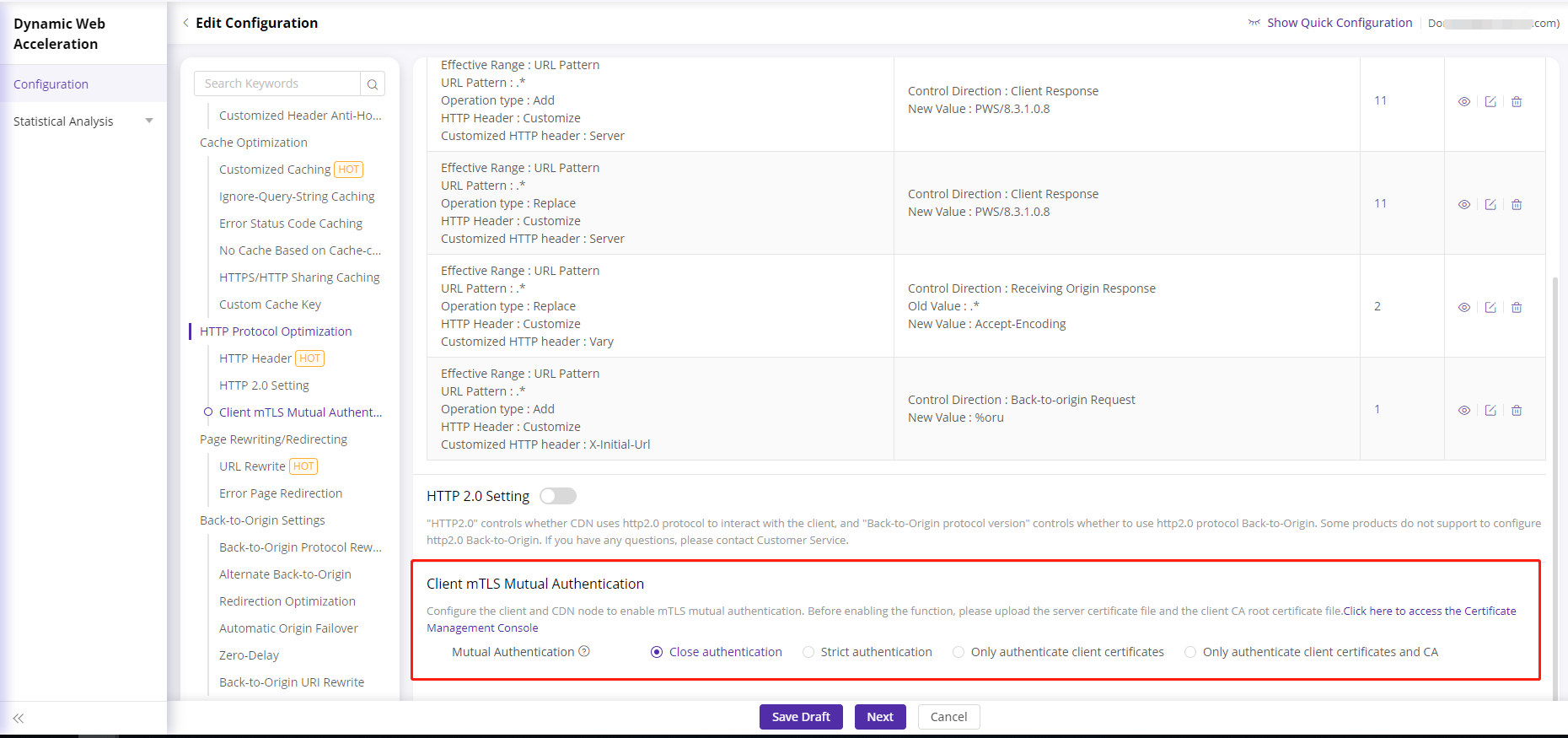

mTLS相互認証を有効にするようにクライアントとCDNノードの両方を構成します。この機能を有効にする前に、まずサーバー証明書ファイルとクライアントCAルート証明書ファイルをアップロードしてください。

CA 証明書をアップロードする方法

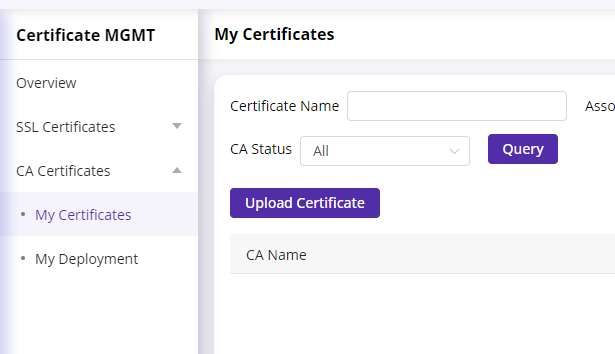

CDNetworksConsoleにログインし、[証明書 MGMT]-[CA証明書]-[マイ証明書]をクリックします。

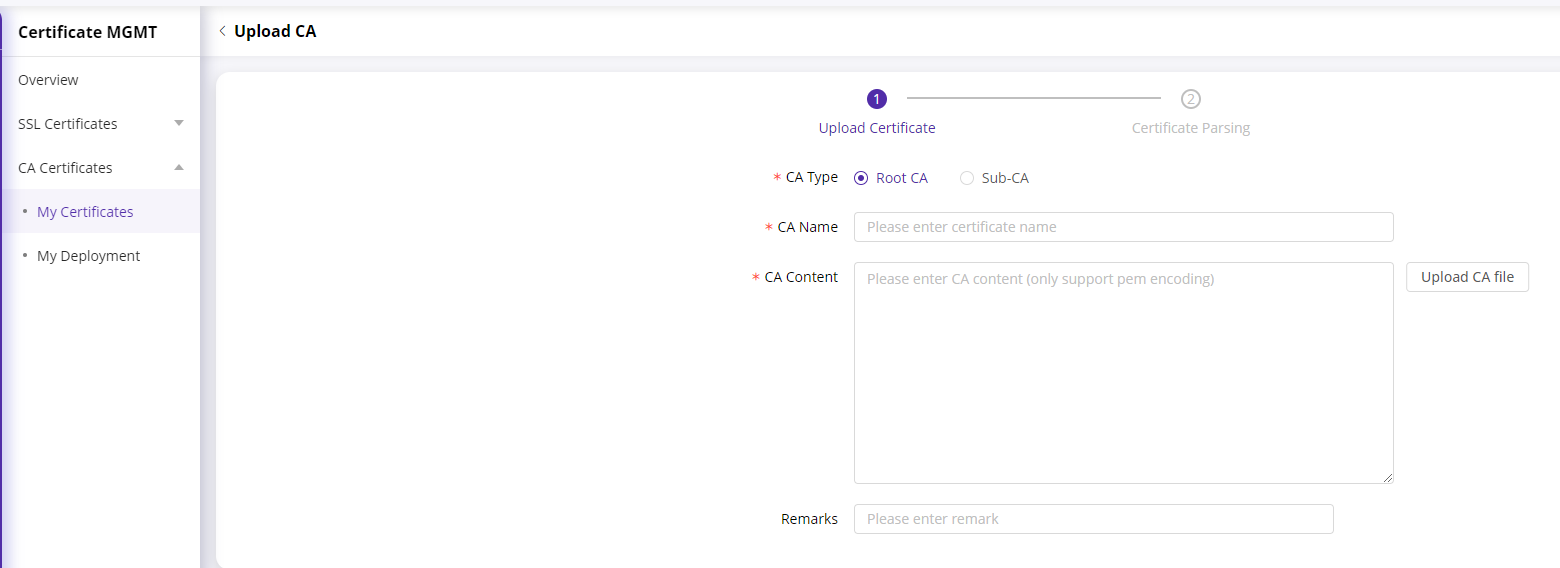

「証明書のアップロード」ボタンをクリックします。証明書をインポートするか、証明書の内容をコピーして、新しい証明書を追加することができます。

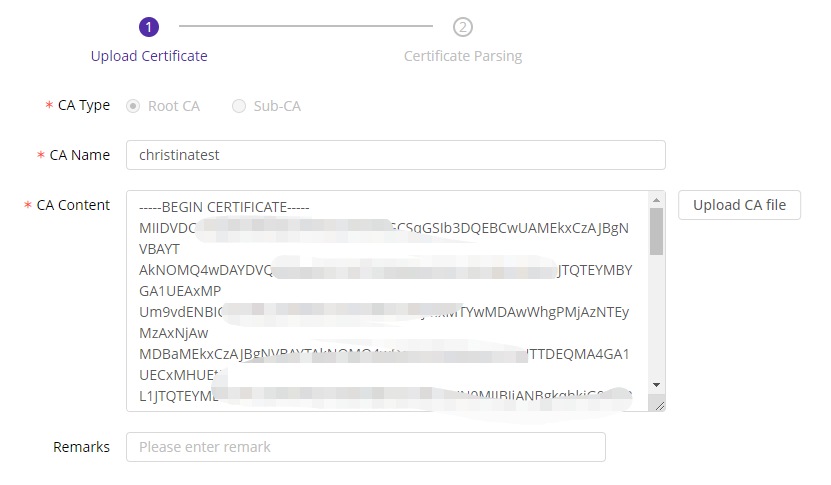

証明書のアップロード

CAのタイプを選択します。ルートCAまたはサブCA。サブCA証明書の場合は、関連するルートCAを選択してください。

CA名: CA証明書の名前。

CA コンテンツ: CA コンテンツ分析のために CA ファイルをアップロードすることができます。

[次へ] をクリックして、証明書の分析を続行します。

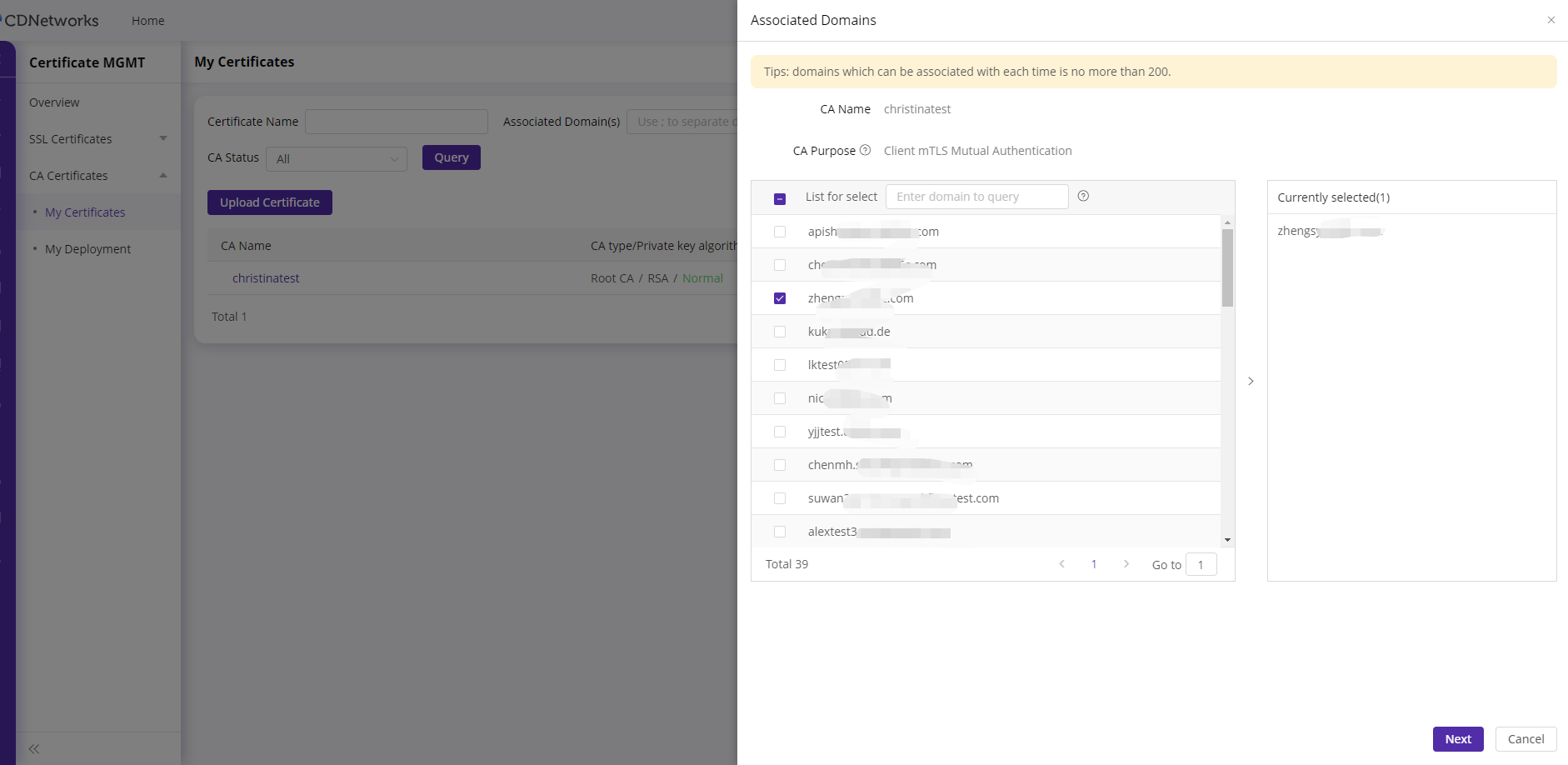

ドメイン名とCA証明書の関連付け

CA証明書を選択し、「ドメインの関連付け」をクリックします。次に、証明書展開に関連付けるドメインにチェックを入れます。

クライアントmTLS相互認証設定

モードは次の4つです。

- 厳密な認証:ノードがクライアント証明書の有効性と認証局の信用状態を厳密に検証し、検証に失敗した場合、リクエストを正常に接続することができません。この構成を選択する前に、関連するCA証明書をまず構成する必要があります。

- クライアント証明書とCAのみを認証する:ノードがクライアント証明書の有効性と認証局の信頼のみを検証し、検証に失敗したリクエストは正常に接続できることを示します。この構成を選択する前に、関連するCA証明書を構成することをお勧めします。

- クライアント証明書のみを認証する。 ノードはクライアント証明書の検証のみを行い、認証局の信用状況を検証せず、検証に失敗したリクエストは正常に接続できることを示します。この構成を選択する前に、関連するCA証明書を構成することをお勧めします。

- クローズ認証。ノードがクライアント証明書を検証しないことを示します。この構成を選択した場合、関連するCA証明書を設定する必要はありません。

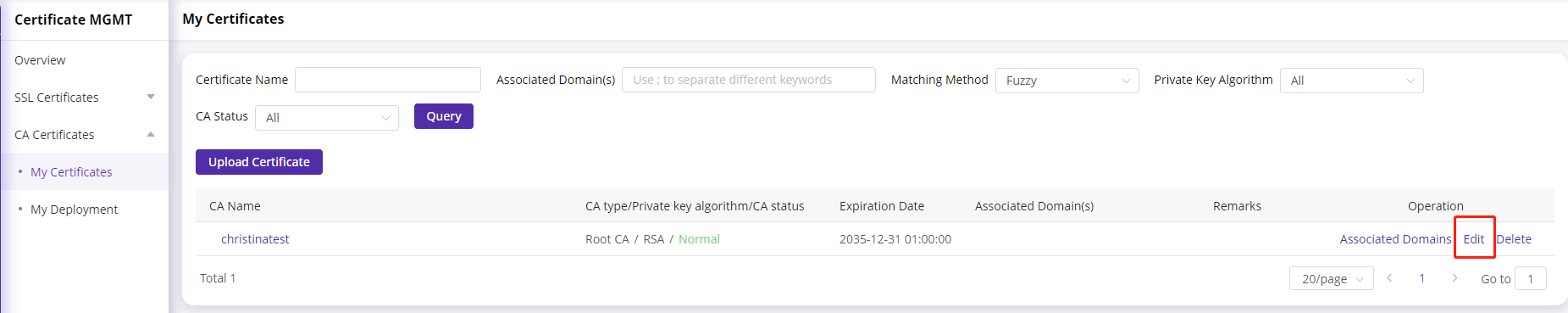

CA 証明書の編集

証明書の編集には、証明書の内容の更新が含まれます。証明書を更新した場合は、古い証明書が無効になるのを防ぐために、CDNetworks上でタイムリーに更新する必要があります。

- CDNetworksConsoleにログインし、[Certificate MGMT]-[CA証明書]-[My証明書]に移動します。

- 右側の操作エリアの[編集]ボタンをクリックします。

- 編集ページに入り、CA名、CAの内容、コメントを編集します。

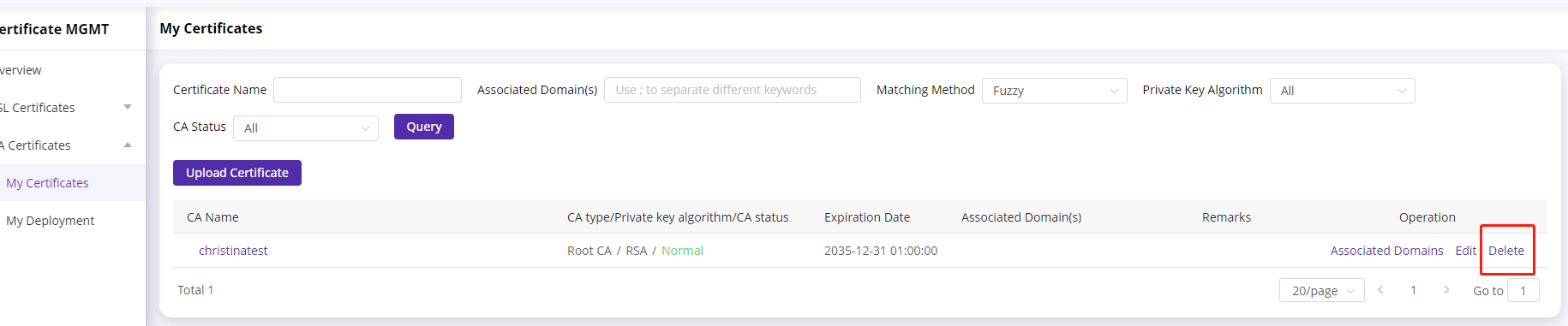

CA 証明書の削除

証明書は、サブ証明書がなく、ドメイン名に関連付けられていない場合にのみ削除できます。

- CDNetworksConsoleにログインし、[Certificate MGMT]-[CA証明書]-[My証明書]に移動します。

- リストの右側の操作エリアの[削除]ボタンをクリックします。

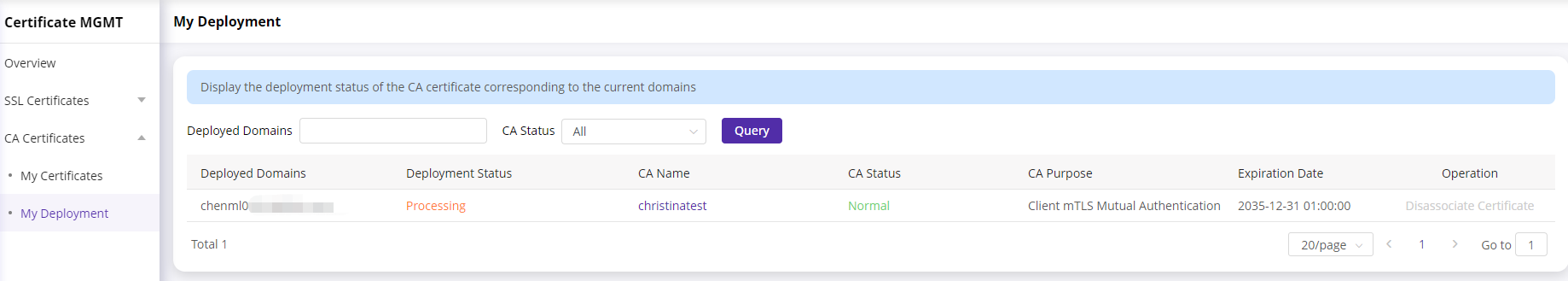

私の展開

このページでは、プライベート TLS 証明書でデプロイされたドメインリストに関する情報を提供します。 [証明書の関連付けを解除]をクリックすると、アクセラレーションドメインからご自身のTLS証明書の関連付けを解除できます。

TLS 証明書の有効期限が切れている場合でも。アクセラレーションドメインから TLS 証明書の関連付けを解除する必要があります。

CDNetworksConsoleにサインアップし、[Certificate MGMT]-[CA証明書]-[My Deployment]をクリックします。