IAM policy Setting

最終更新日:2025-08-18 15:58:52

本章ではポリシー設定の実例を通じて、ポリシーの実践的応用シーンを理解する方法を紹介します。

ポリシータイプ

1. システムポリシー(System Policies)

| ポリシー名 | 権限範囲 | 機能説明 |

|---|---|---|

| CDNWCloudWOSReadOnlyAccess | 全WOSリソース(オブジェクトストレージ) | 読み取り専用アクセス:WOS内全リソースへの読み取り権限を提供 |

| CDNWCloudWOSResourceCreatorAccess | ユーザー作成のWOSリソース | 完全管理権限:ユーザーが作成したストレージスペース/コンテンツのみに完全操作権限を付与 |

| CDNWCloudWOSFullAccess | 全WOSリソース(オブジェクトストレージ) | スーパー管理者権限:WOS内全リソースに対する完全アクセス権限を付与 |

注: 複数のシステムポリシーを付与する場合、最小権限が適用されます。完全アクセス権限が必要な場合は

CDNWCloudWOSFullAccessのみを付与してください。

2. カスタムポリシー(Custom Policies)

カスタムポリシーはユーザー定義の権限制御ポリシーで、IAMシステム内のリソースアクセス権限をより細かく管理します。システム定義ポリシーと異なり、特定のビジネスニーズに合わせて権限ルールを設定可能です。

コンソールでの権限ポリシー設定

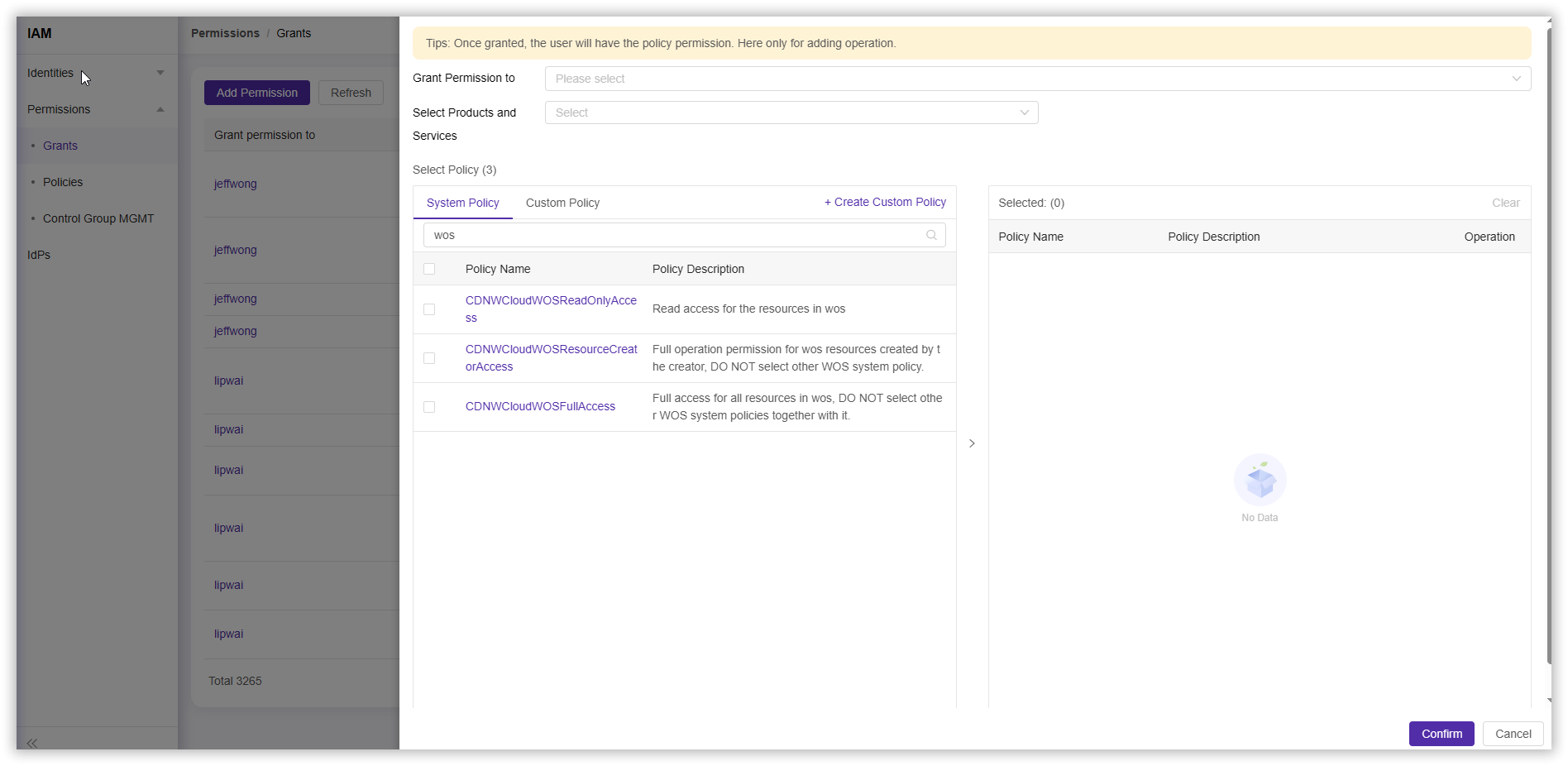

システムポリシー設定

- CDNetworks Console にログインし、アカウントアバターから IAM を選択

- Permission > Grants > Add Permission をクリックし、ポリシー選択セクションで「WOS」を検索

- 設定する システムポリシー(System Policies) を選択後、必要に応じた設定を完了

カスタムポリシー設定

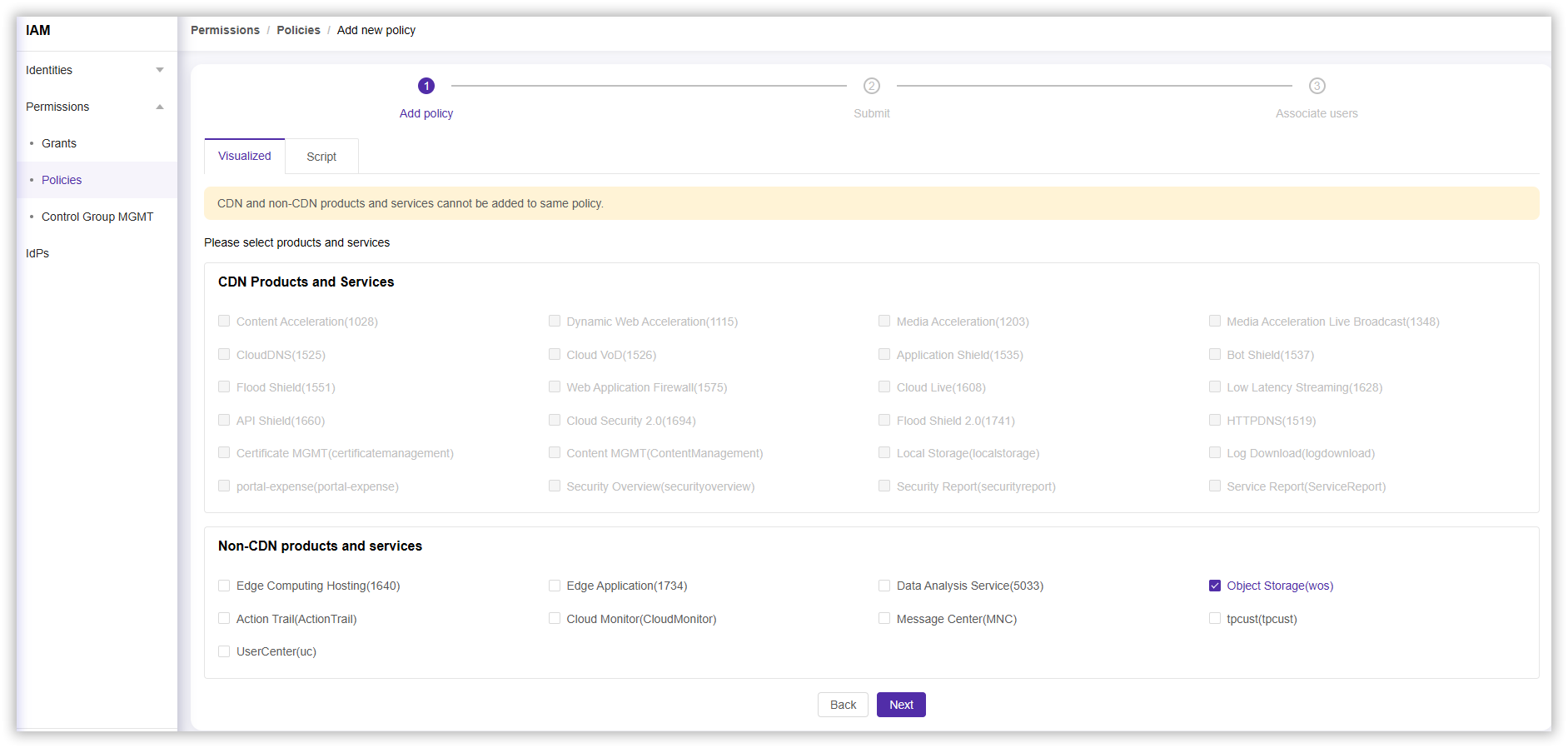

(Visualized)ビジュアル設定で新規作成

- CDNetworks Console にログインし、アカウントアバターから IAM を選択

- Permission > Policies > Add Policy をクリックし、Visualized設定を選択

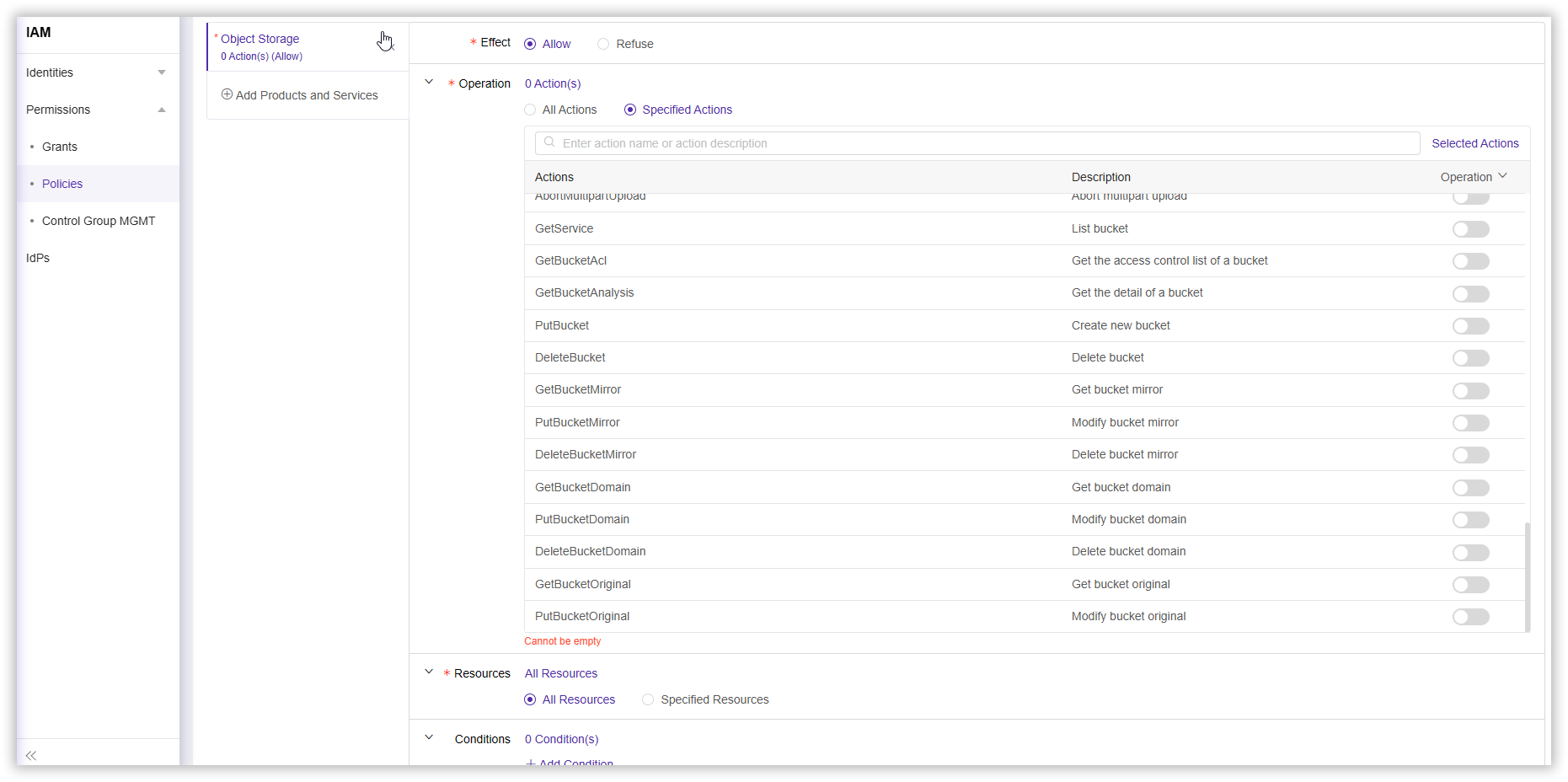

- Non-CDN Products and Services セクションで Object Storage (wos) を選択 > Next

- 必要設定を完了し Next

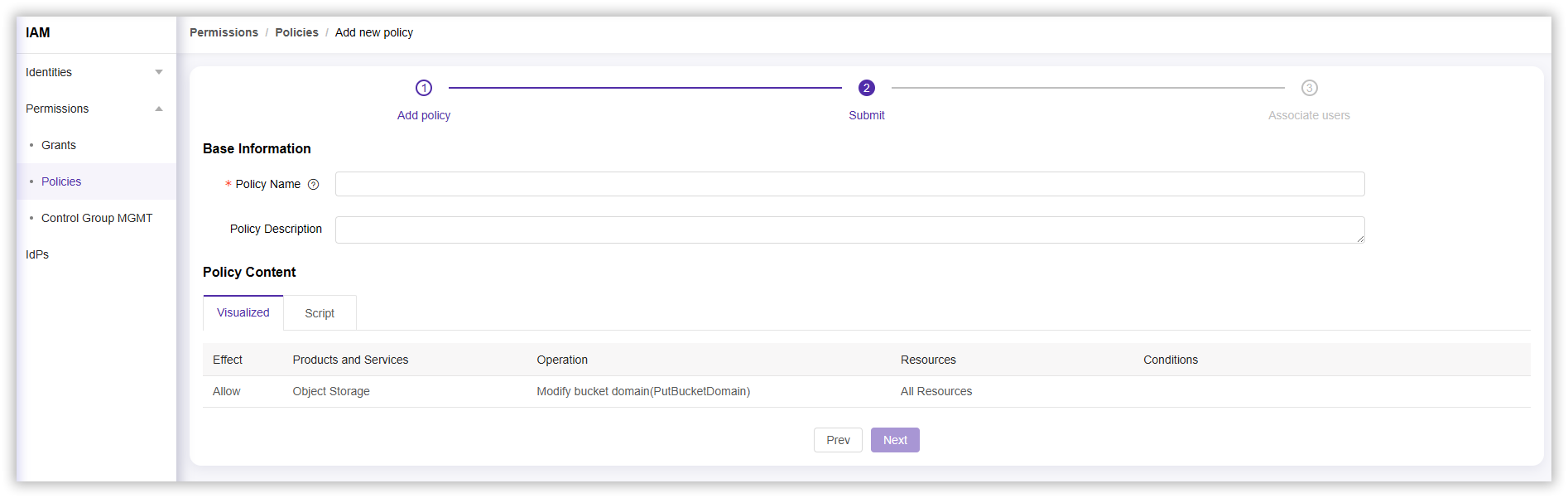

- コンプリーションポリシーセクションで、Policy Name(必須)とPolicy Descriptionを入力し、Nextを選択してポリシー作成を完了します。

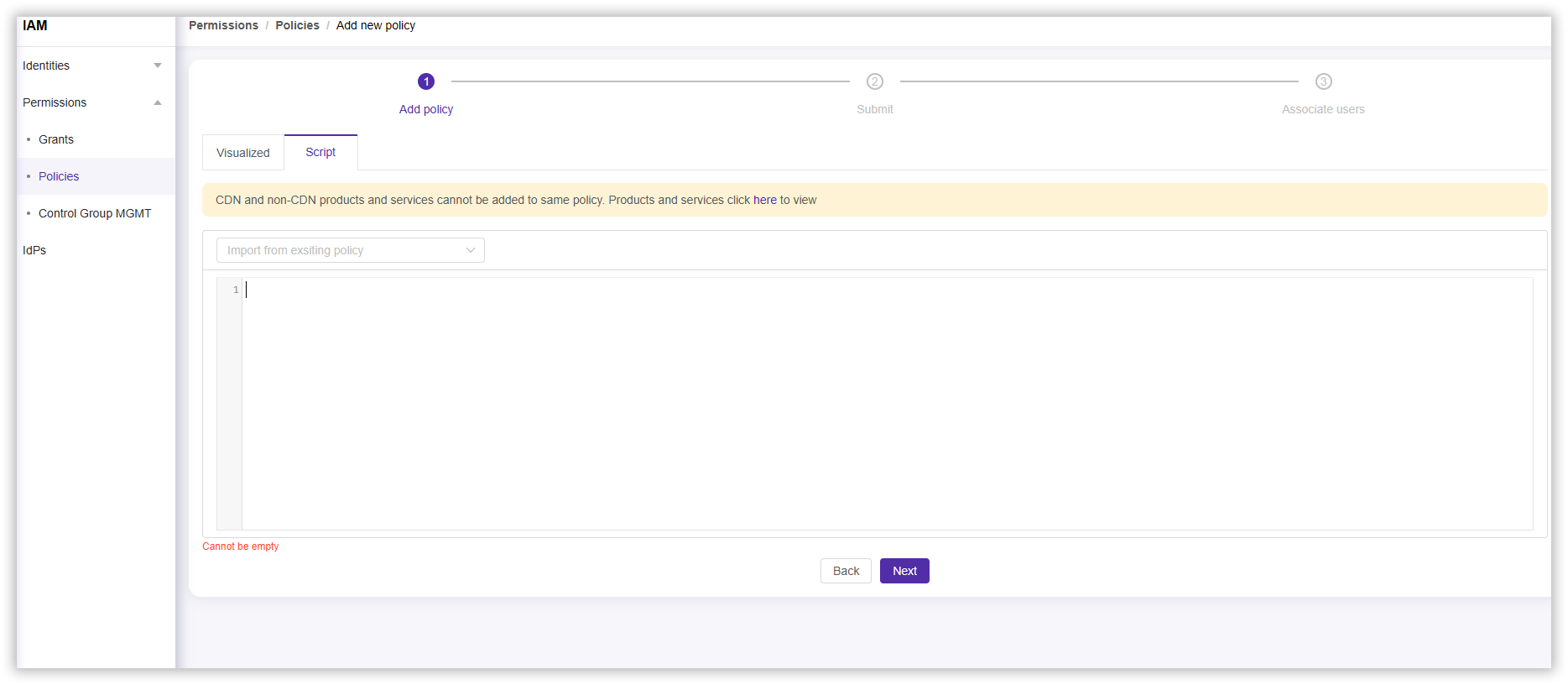

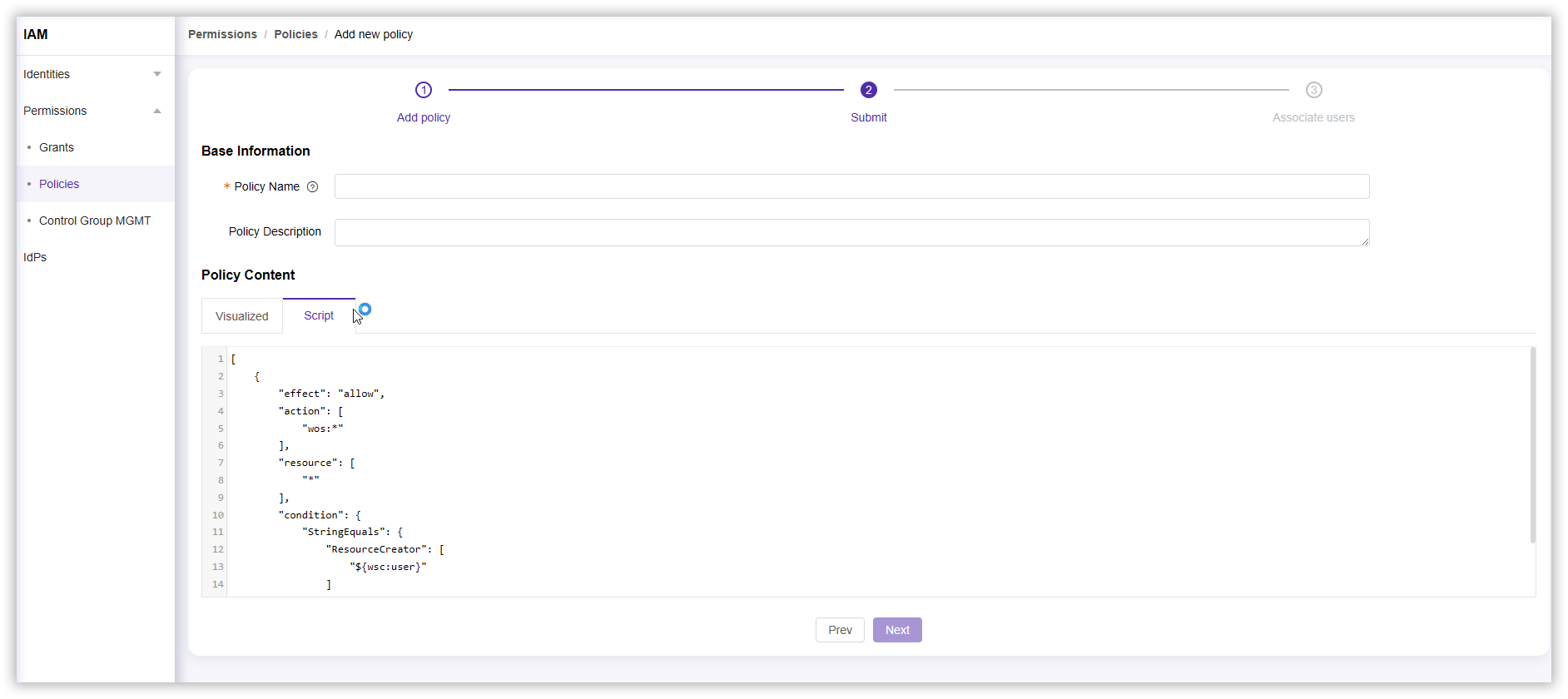

(Script)スクリプトで新規作成

- CDNetworks Console にログインし、アカウントアバターから IAM を選択

- Permission > Policies > Add Policy をクリックし、Script設定を選択

- 必要スクリプト設定を完了後 Next

- コンプリーションポリシーセクションで、Policy Name(必須)とPolicy Descriptionを入力し、Nextを選択してポリシー作成を完了します。

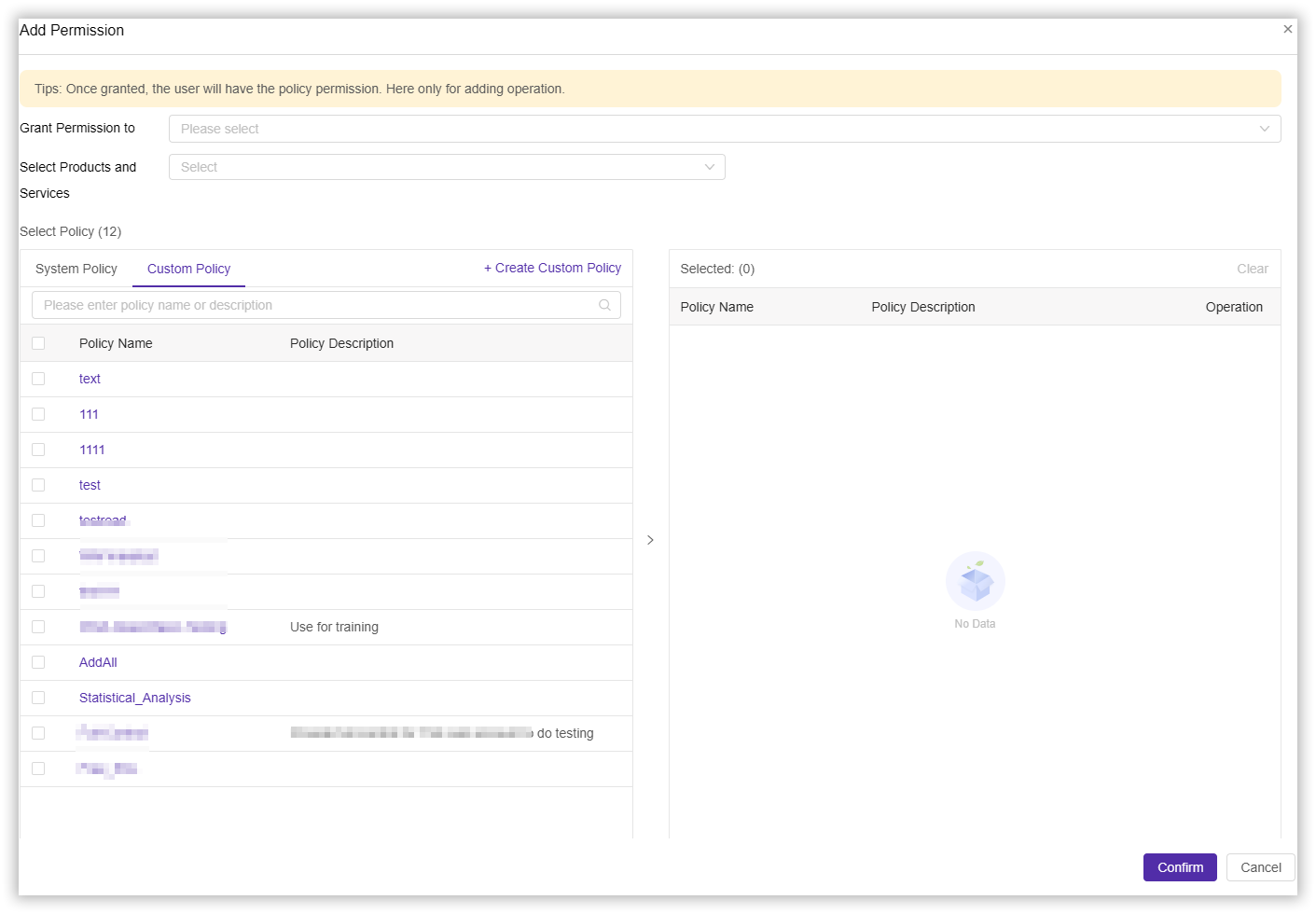

カスタムポリシー適用

新規作成後、指定ユーザーに権限付与可能です:

- CDNetworks Console にログインし、アカウントアバターから IAM を選択

- Permission > Grants > Add Permission をクリックし、ポリシー選択セクションで作成済みの Custom Policy をクリックして選択した後、必要に応じてその他の設定を完了します。

スクリプトポリシー例

例1: ストレージスペース一覧表示権限

{

"version": "1",

"statement": [{

"effect": "allow",

"action": ["wos:GetService"],

"resource": ["wsc:wos:*:*:*"]

}]

}

注:コンソール使用時はスペース一覧取得権限が必要。ない場合、操作が正常に行えません***

例2: 特定バケット完全管理権限

バケット名「testbucket」の場合:

{

"version": "1",

"statement": [

{

"effect": "allow",

"action": ["wos:*"],

"resource": [

"wsc:wos:*:*:testbucket",

"wsc:wos:*:*:testbucket/*"

]

}

]

}

例3: バケットリソース操作権限

バケット名「testbucket」の場合の設定例:

{

"version": "1",

"statement": [

{

"effect": "allow",

"action": ["wos:GetBucket"],

"resource": ["wsc:wos:*:*:testbucket"]

},

{

"effect": "allow",

"action": [

"wos:PutObject",

"wos:GetObject",

"wos:DeleteObject",

"wos:AbortMultipartUpload",

"wos:ListParts"

]

"resource": [

"wsc:wos:*:*:testbucket/*"

]

}

]

}

例4: WOSディレクトリレベルの権限

バケット名が"testbucket"で、このバケット配下にphoto、video、musicディレクトリがあり、各ディレクトリに年別サブディレクトリがある場合の構造例:

testbucket (space)

├── photo

│ ├── 2017

│ └── 2018

├── video

│ ├── 2016

│ ├── 2017

│ └── 2018 // Grant this directory read-only permission

└── music

├── 2017

└── 2018

testbucket/video/2018/ディレクトリに対するサブアカウントの読取専用アクセス権限付与例(2パターン)。

シナリオ1: ファイルパスを知っている場合(リスト権限不要)

このシナリオの特徴は、サブアカウントがファイルのフルパスを把握しており、完全なファイルパスを使用して直接文書内容を読み取ることができる点です。通常、このような権限はソフトウェアシステムに付与され、システム内のファイルパスが一定の規則に準拠している場合(例:ファイル名が社員ID)に適用されます。

{

"version": "1",

"statement": [

{

"effect": "allow",

"action": [

"wos:GetObject"

],

"resource": [

"wsc:wos:*:*:testbucket/video/2018/*"

]

}

]

}

シナリオ2: サブアカウントがオブジェクトストレージコンソールを使用してディレクトリ testbucket/video/2018/ にアクセスする場合、以下の権限を作成する必要があります:

- 全バケットのリスト権限

- testbucket配下の全リソースの閲覧権限

- testbucket/video/2018/配下リソースの操作権限

{

"version": "1",

"statement": [

{

"effect": "allow",

"action": [

"wos:GetService"

],

"resource": [

"wsc:wos:*:*:*"

]

},

{

"effect": "allow",

"action": [

"wos:GetBucket"

],

"resource": [

"wsc:wos:*:*:testbucket"

]

},

{

"effect": "allow",

"action": [

"wos:PutObject",

"wos:DeleteObject",

"wos:PutFolder",

"wos:PutMediaOperation"

],

"resource": [

"wsc:wos:*:*:testbucket/video/2018/*"

]

}

]

}

例5: 統計分析閲覧へのアクセス権限

作成された認可ポリシーの例は以下の通りです:

{

"version": "1",

"statement": [{

"action": ["wos:GetBucketAnalysis"],

"effect": "allow",

"resource": ["wsc:wos:*:*:*"]

}]

}