Manage Private Certificate Authority

最終更新日:2025-04-24 11:19:54

mTLS(相互トランスポートレイヤーセキュリティ)は、ネットワーク接続の両端の認証を確保するセキュリティ認証方法です。従来の一方向SSL/TLSではクライアントがサーバーのアイデンティティを確認するだけですが、mTLSではクライアントとサーバーの両方が相互にアイデンティティを確認する必要があります。このプロセスにより、非常に安全な通信チャネルが確立されます。CDNetworksでは、プライベートCA証明書をアップロードして、CDNとクライアント間でmTLS相互認証を実装することができ、両者の信頼性を確保し、攻撃者が正当なエンティティを偽装して機密データを盗むのを防ぎます。

mTLSの仕組み

従来の一方向SSL/TLS認証では、クライアントがサーバーの公開鍵証明書をダウンロードして検証します。mTLSでは、次のプロセスを通じてこれをさらに強化します:

- Certificate Exchange:クライアントとサーバーは、公開鍵情報およびアイデンティティ情報を含むデジタル証明書を交換します。

- Identity Verification:クライアントとサーバーは、互いの公開鍵を使用して受信した証明書の正当性を確認し、互いのアイデンティティを確保します。

- Establish Secure Connection:相互認証が成功した後にのみ、安全な通信チャネルが確立され、データ伝送が可能になります。

CDNetworksでは、CDNコンソールで必要に応じて一方向または二方向認証を有効にすることができます:

- クライアントがサーバーを認証する(一方向認証):公開鍵と秘密鍵を含むサーバー証明書ファイルをアップロードし、ドメインに関連付けます。(証明書の追加に関する詳細は、SSL/TLS証明書の管理を参照してください。)

- サーバーがクライアントを認証する(二方向認証):一方向認証の設定に加えて、プライベートCA証明書ファイルをアップロードし、ドメインに関連付けます。クライアント認証時に、CDNノードはアップロードされたCA証明書を使用してクライアントが提示する証明書の正当性を確認します。

CA証明書のアップロード方法

-

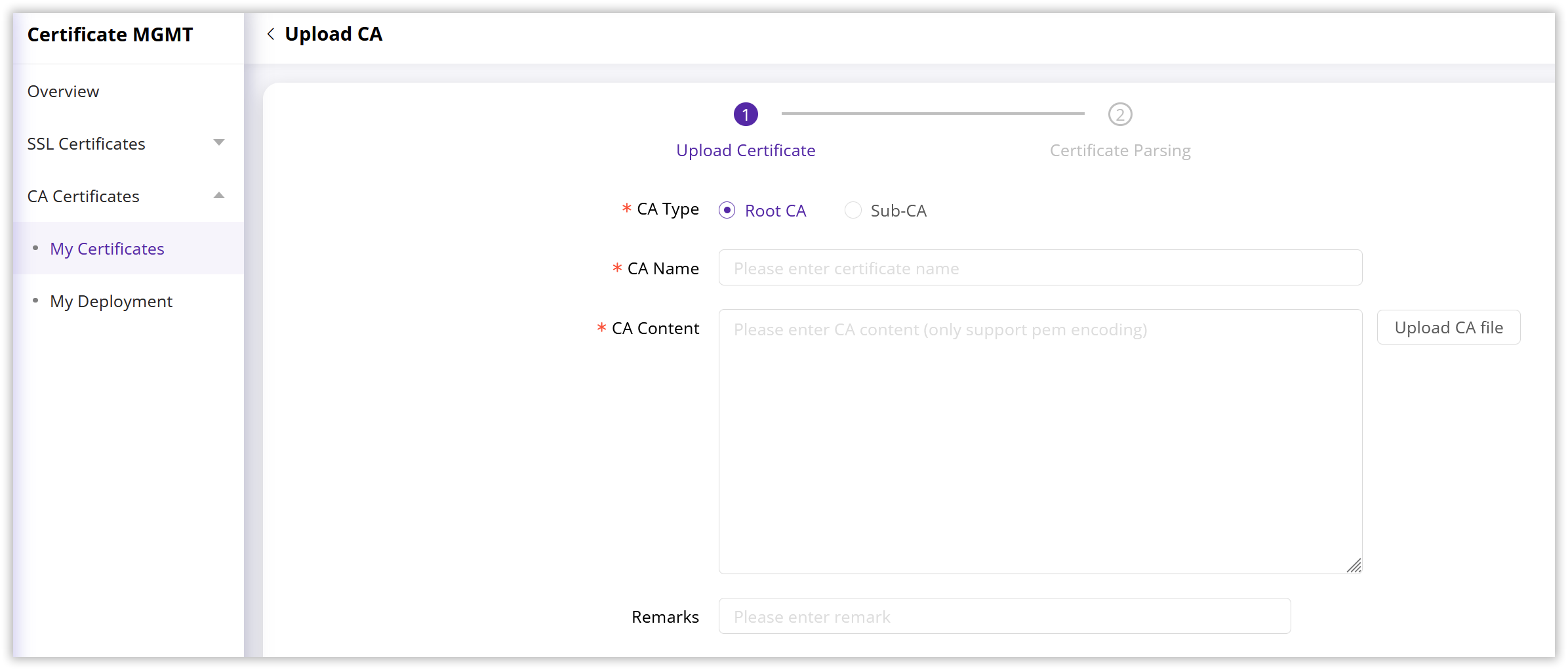

CDNetworksコンソールにログインし、左側のメニューからCertificate MGMT - CA Certificates - My Certificatesに移動します。Upload Certificateボタンをクリックします。このアップロードボタンは証明書のOverviewページにもあります。

-

アップロードするCA証明書の種類を選択します:ルートCAまたは中間CA。

中間CA証明書を選択する場合は、その親ルートCA証明書を指定してください。

-

ルートCA証明書を簡単に識別および管理するために、CA Nameを入力します。

-

CA Contentエリアでは、証明書ファイルをインポートするか、証明書内容を指定されたエリアに直接コピー&ペーストします。システムが自動的に証明書情報を解析します。

-

上記のステップを完了したら、Nextをクリックして証明書を解析します。

了解しました。以下は提供いただいた内容を完全に翻訳し、Markdown形式を保持したものです:

CA証明書をドメインに関連付ける方法

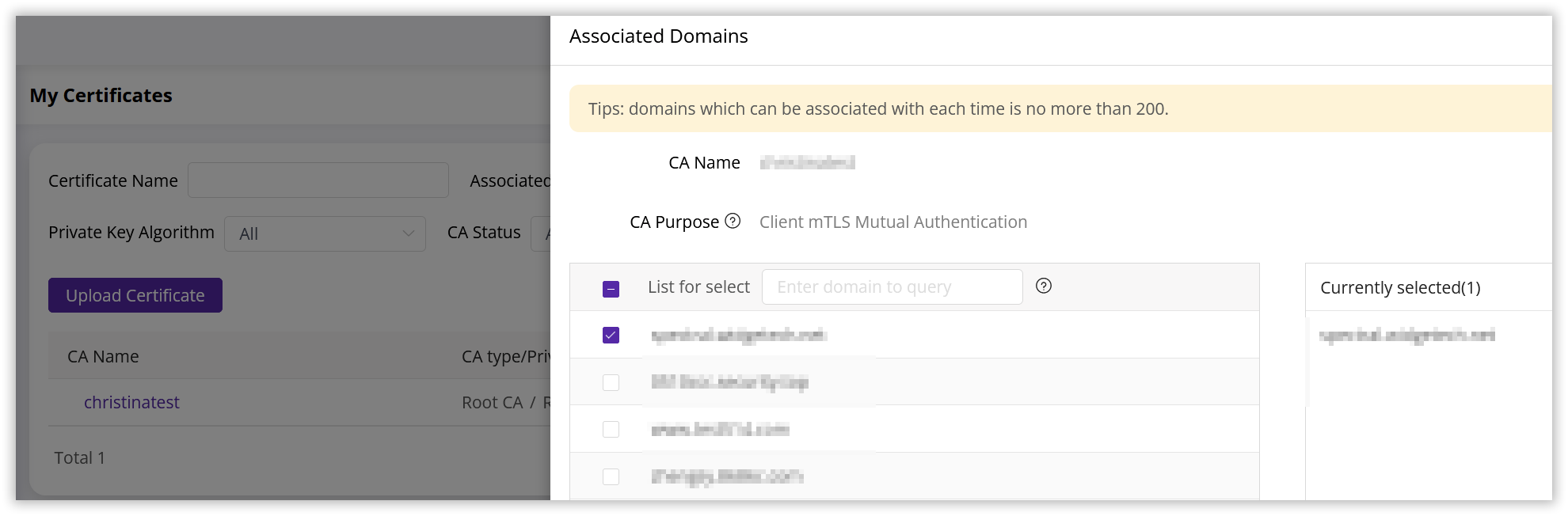

- My Certificatesで、アップロードされたCA証明書を選択します。

- Associated Domainsをクリックします。

- 証明書を関連付けたいドメインの横にあるチェックボックスをオンにします。

- Deploy Nowをクリックして、証明書デプロイのプロセスを完了します。

CA証明書の修正方法

CDNetworksでは、アップロードされたプライベート証明書を修正および削除することができ、証明書情報を常に最新の状態に保つことができます。

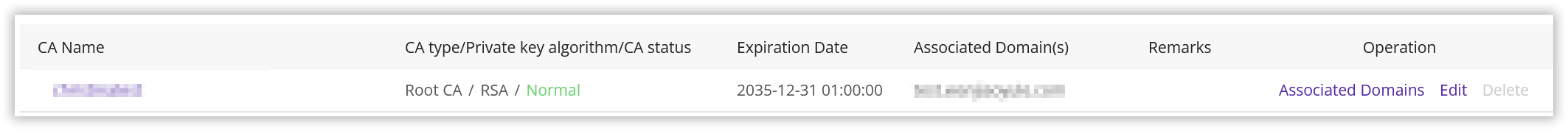

- CDNetworksコンソールにログインし、左側のメニューでCertificate MGMT - CA Certificates - My Certificatesに移動します。修正したい証明書を見つけます。

- 該当する証明書の操作列でEditボタンをクリックします。

- 証明書編集ページで、CA証明書の名前を変更したり、CA証明書ファイルを再アップロードしたり、修正された証明書内容を直接貼り付けたり、備考を更新することができます。

- 修正が完了したら、Nextボタンをクリックして証明書情報を更新します。

CA証明書の削除方法

CA証明書が不要になった場合、削除することができます。

- 証明書リストで削除したい証明書を見つけます。右側の操作列でDeleteボタンをクリックします。

- ポップアップ確認ボックスでNextをクリックして証明書を削除します。

注意:

下位証明書がない、かつドメインに関連付けられていないCA証明書のみを削除することができます。

ドメインと証明書の関連付けを解除するには、CA Certificates - My Deploymentリストで行うことができます。

証明書を削除すると元に戻せないため、慎重に行ってください。

了解しました。以下は提供いただいた内容を日本語に翻訳し、Markdown形式を保持したものです:

mTLS相互認証の設定方法

-

CDNetworksコンソールにログインし、適切な製品を選択します。

-

Configurationに移動し、設定したいドメインを見つけ、トップの「Edit Configuration」または右側のEditボタンをクリックします。

-

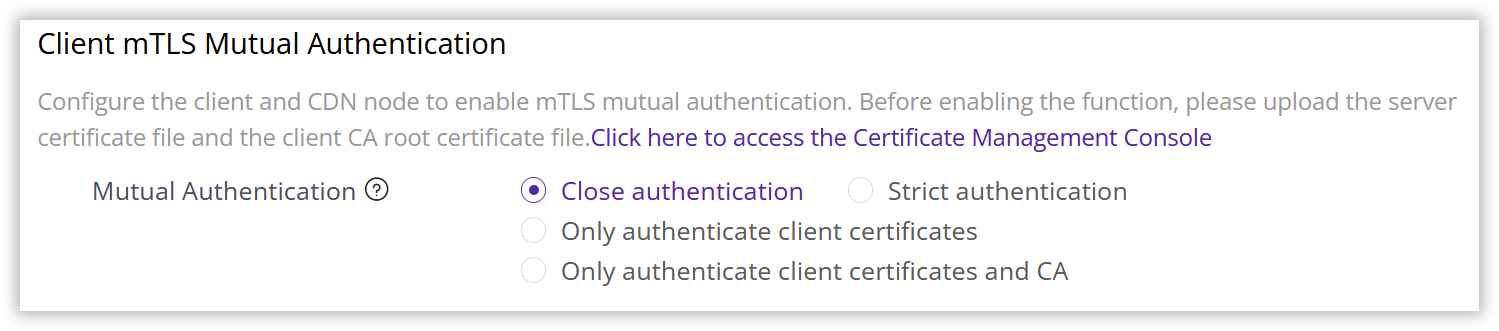

Edit Configurationページで、HTTP Protocol Optimization - Client mTLS Mutual Authenticationを見つけます。

-

mTLS相互認証には4つのモードがあります:

- Strict Authentication:CDNエッジサーバーはクライアント証明書の有効性と発行証明機関の信頼性を厳格に検証します。検証に失敗したリクエストは接続できません。このオプションを選択する前に、CA証明書をドメインに関連付ける必要があります。

- Only Authenticate Client Certificate and CA:CDNエッジサーバーはクライアント証明書の有効性と発行証明機関の信頼性を検証します。検証に失敗したリクエストも接続できます。このオプションを選択する前に、CA証明書をドメインに関連付けることをお勧めします。

- Only Authenticate Client Certificate:CDNエッジサーバーはクライアント証明書の有効性のみを検証し、発行証明機関の信頼性は検証しません。検証に失敗したリクエストも接続できます。このオプションを選択する前に、CA証明書をドメインに関連付けることをお勧めします。

- Close Authentication:CDNエッジサーバーはクライアント証明書を検証しません。このオプションを選択する際に、CA証明書をドメインに関連付ける必要はありません。

設定が完了したら、Nextをクリックして設定を提出します。生産環境への影響を最小限に抑えるために、ステージング環境でPre-deployテストを強くお勧めします。この重要なステップにより、本番環境に移行する前に設定が正しいことを確認できます。設定の正確さを確認したら、Deploy Nowをクリックして本番環境に実装します。通常、設定は3〜5分以内に有効になります。事前デプロイテストの詳細な手順や設定の効果を確認するためのガイドについては、Deploy the Configurations to Staging Environment for Validationを参照してください。