Mode E

最終更新日:2025-04-21 15:35:44

話題

このドキュメントでは、 Authentication ModeEの詳細な説明とその使用方法について説明します。

認証URL構造

Mode CおよびMode Dと同様に、Mode Eでも認証情報をリクエストパラメータとしてURLに付加する必要があります。ModeEの認証URLの構成は以下の通りです:

http://domain/uri?auth_key=<time>-<rand>-<uid>-<key>

注意: 上記のURL例では、認証パラメータが配置される場所を示すために

<>を使用していますが、これらの記号は実際のURLには含まれません。

上記のURL構成では、auth_keyはURL内の唯一の認証リクエストパラメータであり、time、rand、uid、およびkeyの4つの部分で構成されています。各フィールドの説明は以下の通りです:

| フィールド | 説明 |

|---|---|

| domain | CDNetworks CDNに登録したドメイン名 |

| uri | CDNリクエストの実際のURLパス部分。例えば、元のリクエストURLがhttp://cdnetworks.com/browse/index.htmlの場合、uriは/browse/index.htmlになります。 リクエストURLに追加のパラメータ(例:/browse/index.html?user=123)が含まれている場合、uriにはパス部分のみが含まれ、疑問符とその後のパラメータは含まれません。 |

| time | URLが生成された時刻のタイムスタンプ。CDNエッジサーバーはこのタイムスタンプを使用して、URLが有効期限内にあるかどうかを判断します。現在時刻が有効期限を過ぎた場合、CDNはコンテンツを提供しません。 注意:Mode Eでは、このフィールドには十進数のUnixタイムスタンプのみがサポートされています。 |

| rand | 必要に応じて指定できる文字列で、キー計算に含める必要があります。 |

| uid | ランダムに指定された値で、キー計算にも使用されます。 |

| key | 認証検証用の暗号化署名。モードEでは、キーはkey=md5(uri-time-rand-uid-ourkey)として計算されます。例えば、元のリクエストがhttp://cdnetworks.com/browse/index.html、タイムスタンプが1715916795、ランダム文字列が7asdD6JEYMpCzX、ランダム数が0、およびourkeyがcdnwの場合、生成されたキー値はkey=md5(/browse/index.html-1715916795-7asdD6JEYMpCzX-0-cdnw)=2a59386824bd900252600160f446c227になります。 |

Mode Eの設定方法

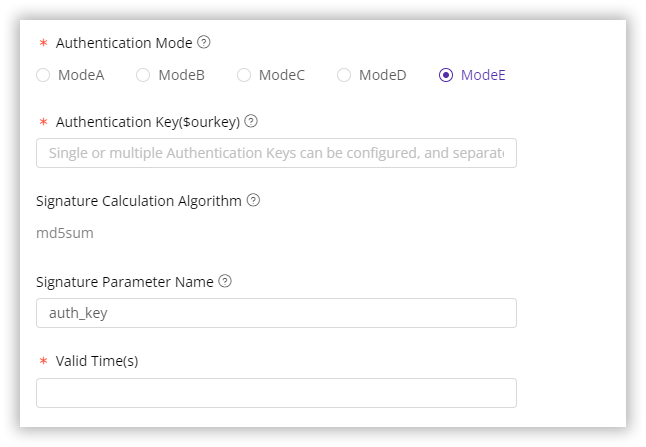

Authentication Mode設定で、Mode Eを選択して設定します。次に、各設定フィールドの目的と設定方法について詳しく説明します。

Custom Encryption Key ($ourkey)

カスタム暗号化キー($ourkey)は、URL認証の暗号化キーkeyを生成するためのユニークな文字列です。このキーはあなたとCDNサーバーの間でのみ共有されるため、認証パラメータのセキュリティを大幅に強化します。コンソールでは、複数のourkey値を簡単に設定でき、これらを;記号で区切って入力します。

複数のourkeyが設定されている場合、CDNエッジサーバーはこれらを順番に使用してリクエストを認証します。最初のourkeyが失敗した場合、サーバーは次のキーを試し、順次試行します。有効なキーが見つかるか、すべてのキーが検証に失敗するまで続行します。

Signature Calculation Method

署名keyは暗号化アルゴリズムを使用して生成されます。デフォルトではMD5アルゴリズムを使用しますが、セキュリティ強化のために別の暗号化アルゴリズムが必要な場合は、技術サポートチームにお問い合わせください。

Signature Parameter Name

これは、URL内の認証署名パラメータの名前を指し、デフォルトでauth_keyに設定されています。必要に応じてこの名前をカスタマイズできます。例えば、このパラメータの名前をcdnwkeyに設定すると、クライアントはhttp://cdnetworks.com/browse/index.html?cdnwkey=123のようなURLを使用してコンテンツをリクエストできます。

Valid Time (seconds)

URL認証情報の有効期間を設定するために、3つの方法を提供しています:

- 有効期間の上限を設定:認証情報の最大有効期間を設定するために、負でない整数(例:

60)を入力します。これにより、タイムスタンプから指定された秒数の間、認証情報が有効になります。 - 有効期間の範囲を設定:認証情報の有効時間範囲を設定し、カンマで区切られた2つの値を入力します。最初の値はタイムスタンプ前の有効期間(0以下)、2番目の値はタイムスタンプ後の有効期間(0以上)を示します。例えば、

-60,60を入力すると、タイムスタンプ前後各1分間有効となります。 - 有効期間チェックを行わない:システムが有効期間をチェックしないようにするには、マイナス記号

-を入力します。これにより、システムは有効期間をチェックせず、制限も行いません。

URL認証設定の迅速な検証

URL認証設定が正しいかどうかを確認するために、最初に設定をテスト環境にデプロイすることをお勧めします。設定が正確であることを確認した後、本番環境に正式に適用してください。設定をテスト環境にデプロイする方法の詳細については、チュートリアルDeploy the Configurations to Staging Environment for Validationを参照してください。

さらに、CDNコンソールで利用可能なTimestamp Anti-hotlinking Calculator  を使用して、URL認証パラメータを生成し、設定を迅速に確認することもできます。このツールの使用方法については、Authentication URL Generatorを参照してください。

を使用して、URL認証パラメータを生成し、設定を迅速に確認することもできます。このツールの使用方法については、Authentication URL Generatorを参照してください。